Los ataques de phishing son una importante amenaza cibernética que continúa evolucionando y volviéndose más sofisticada, causando miles de millones de dólares en pérdidas cada año según el reciente informe sobre delitos en Internet. Sin embargo, los motores tradicionales de detección de phishing fuera de línea o en línea están limitados a la hora de detectar páginas de phishing evasivas. Debido a los requisitos de rendimiento de las soluciones en línea, sólo pueden dirigirse a campañas específicas y, en el mejor de los casos, actuar como un analizador estático básico. Por otro lado, las soluciones de detección fuera de línea se basan en gran medida en rastreadores para recopilar contenidos y actualizar una lista de bloqueo para imponer el bloqueo de páginas de phishing. También son limitadas; las herramientas fuera de línea no pueden detectar páginas de phishing evasivas que presentan contenido benigno a un rastreador o campañas de corta duración que abandonan la URL antes de que se actualice en la lista de bloqueo.

En Netskope, hemos desarrollado un motor de detección de phishing en línea basado en aprendizaje profundo (DL-IPD) que puede abordar todas estas limitaciones. Nos permite inspeccionar el contenido web y bloquear páginas web de phishing en tiempo real, complementando nuestros analizadores y listas de bloqueo fuera de línea. El modelo aprende continuamente los patrones dinámicos de comportamiento de las páginas de phishing y puede identificar ataques de phishing paciente-cero y evasivos. De forma similar al preentrenamiento generativo de grandes modelos lingüísticos, como BERT y ChatGPT/GPT-4, utilizamos un gran número de páginas web para entrenar el codificador HTML y luego lo usamos para construir un clasificador de phishing. Hemos obtenido tres estadounidenses patentes por nuestro innovador enfoque de la detección del phishing.

El motor de detección de phishing en línea (DL-IPD) está disponible para todos los clientes de Intelligent SSE y Netskope Next Gen-SWG. En este artículo de blog, compartiremos algunos de los ejemplos de phishing evasivo y de paciente cero que nuestro motor ha detectado.

Amenaza paciente cero

Para detectar páginas de phishing, las soluciones tradicionales fuera de línea suelen rastrear las URL marcadas en el tráfico o recogidas de la comunidad de seguridad. Una vez que una página se identifica como phishing, se añade a una base de datos de listas de bloqueo utilizada para el filtrado de URL con el fin de impedir futuros accesos. Sin embargo, este enfoque puede dar lugar a retrasos debido al tiempo que se tarda en recopilar las características y actualizar la base de datos, lo que puede permitir que la primera víctima y los primeros intentos de phishing pasen desapercibidos, comprometiendo potencialmente a toda la organización. El análisis en línea ofrece una ventaja al inspeccionar el contenido real que ven los usuarios, con lo que se evitan los ataques paciente-cero. En la siguiente sección, presentamos ejemplos de campañas paciente-cero que han sido detectadas.

Robo de credenciales y tarjetas de crédito

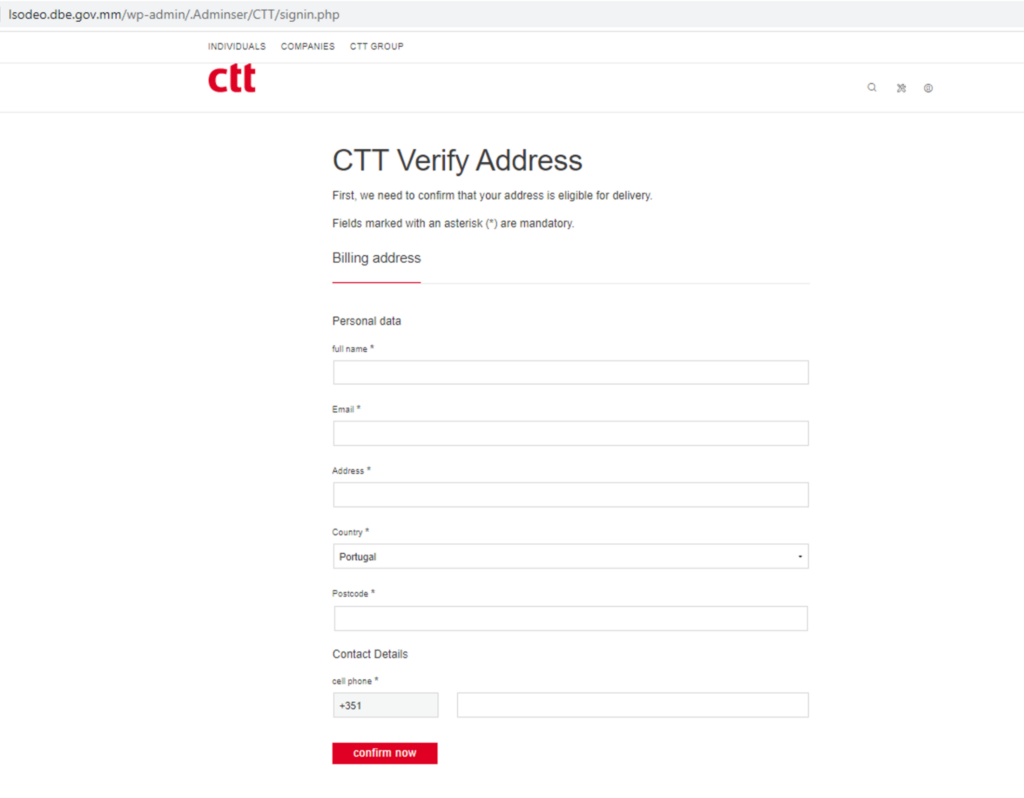

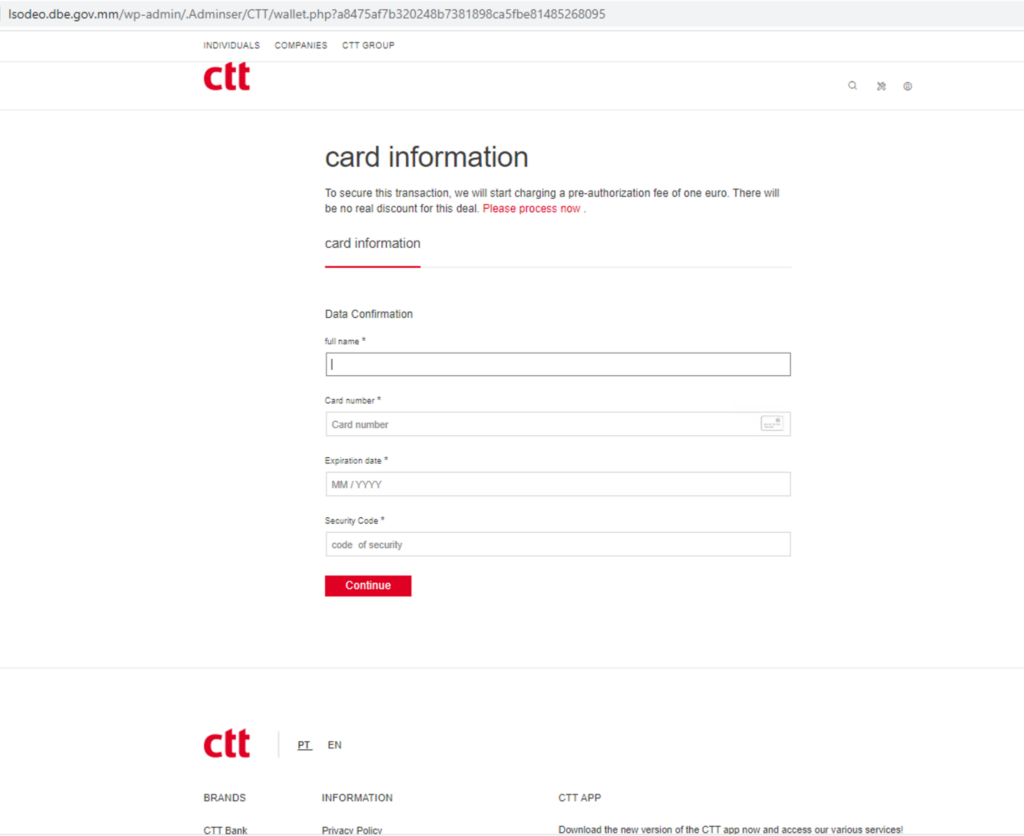

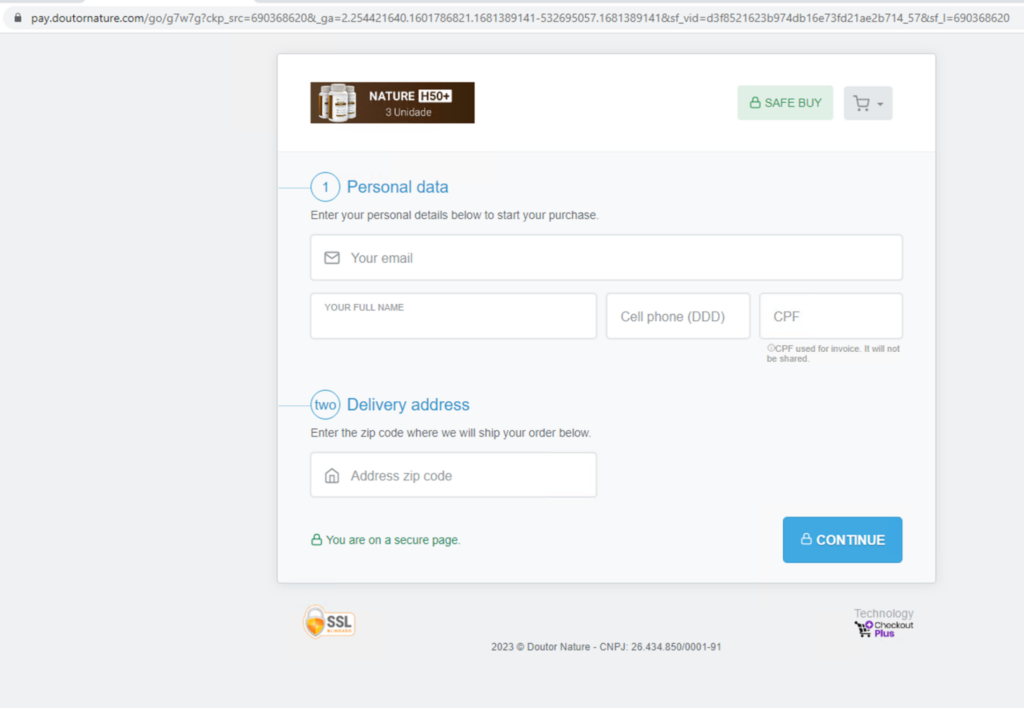

Las páginas de phishing de robo de credenciales están diseñadas para parecerse a sitios web legítimos, como servicios en línea o sitios de comercio electrónico, y engañan a los usuarios para que introduzcan sus credenciales de inicio de sesión y la información de su tarjeta de crédito. El siguiente es un ejemplo de una página de phishing de robo de credenciales de paciente-cero que fue detectada por DL-IPD el 11 de abril de 2023. La campaña imita la página de inicio de sesión de CTT Correios de Portugal, el servicio postal nacional de Portugal, y pide a las víctimas que introduzcan sus datos personales y de tarjeta de crédito.

Estafa sanitaria

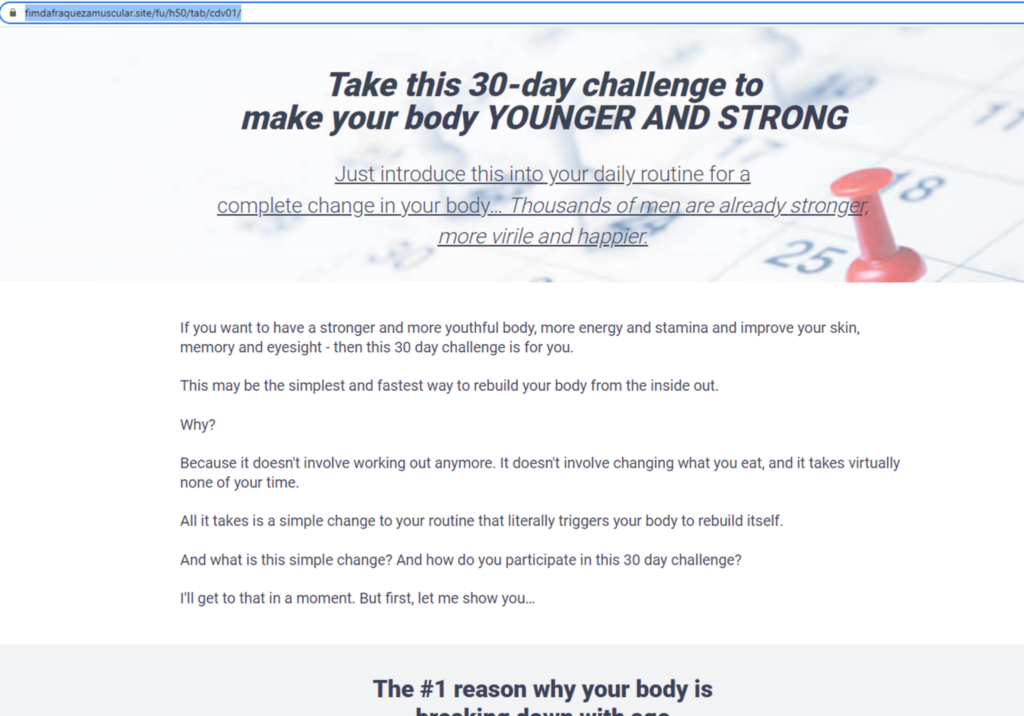

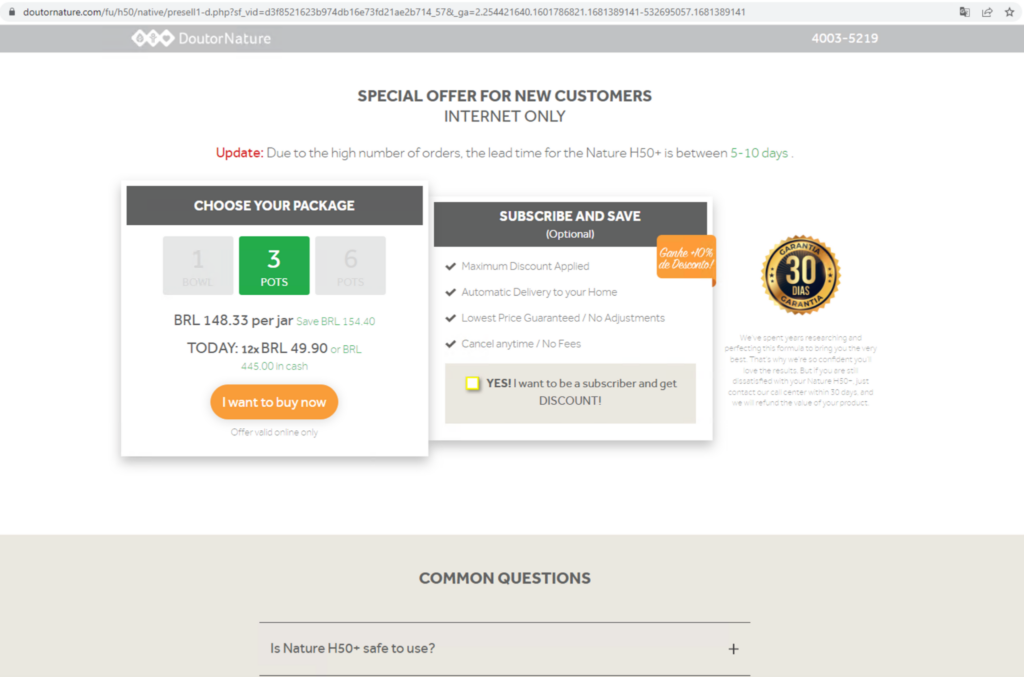

Desde el despliegue de Netskope Advanced Inline Phishing Detection (detección avanzada de phishing en línea de Netskope), hemos sido capaces de rastrear varias formas de estafas relacionadas con la sanidad, incluyendo curas falsas para enfermedades graves, suplementos y tratamientos para la salud no probados, y equipos y dispositivos médicos falsos. El siguiente es un ejemplo de estafa sanitaria que Netskope detectó el 10 de abril, antes que ningún otro proveedor (según los registros de VirusTotal). Esta estafa consiste en engañar a la víctima para que compre un paquete de productos sanitarios.

Páginas de software publicitario malicioso

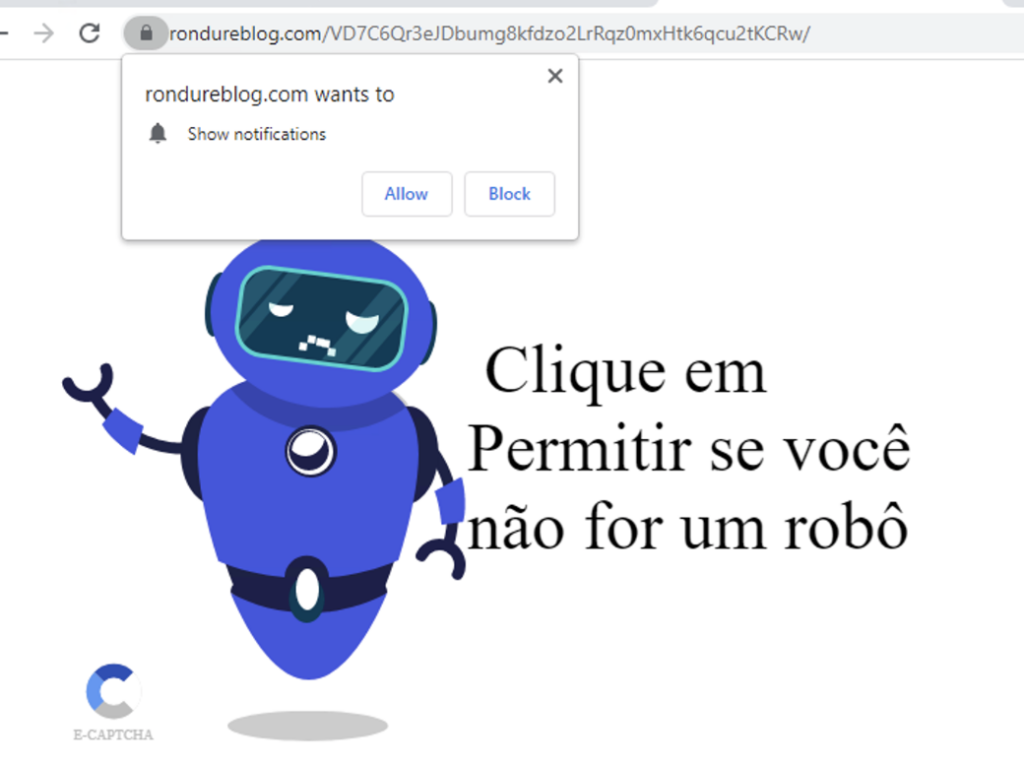

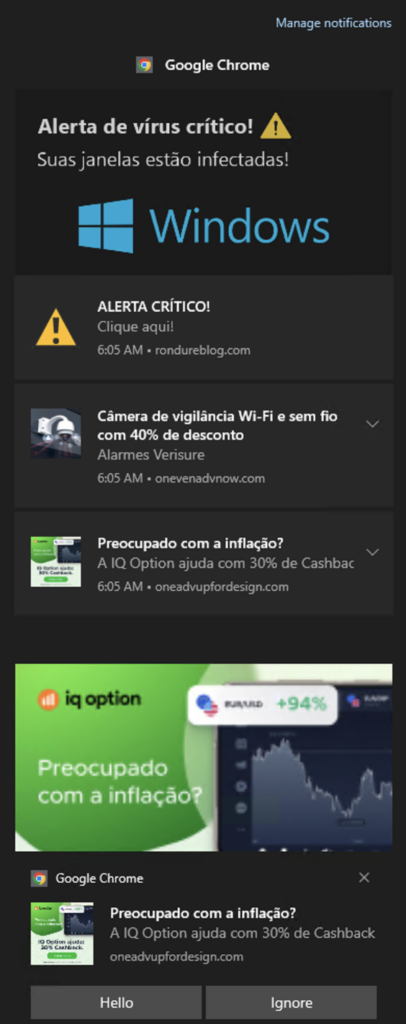

Las páginas de software publicitario (adware) malicioso muestran anuncios no deseados o perjudiciales para los usuarios. Estos sitios web suelen emplear tácticas engañosas para incitar a los usuarios a hacer clic en los anuncios, que pueden redirigirlos a sitios maliciosos o descargar malware en sus dispositivos.

DL-IPD detectó varios tipos de páginas de software publicitario malicioso que piden permiso para mostrar notificaciones en el navegador. Tras la aprobación del usuario, las páginas bombardean a los usuarios con anuncios que les redirigen a estafas de falsos antivirus, iPad gratis y otros tipos de timos. A continuación, se muestra una página de software publicitario de paciente-cero detectada por nuestro motor de detección de phishing en línea.

Detección de páginas de phishing evasivas

Los ataques de phishing son cada vez más sofisticados gracias al uso de camuflaje, rotación de URL, ofuscación y generación de código dinámico. Estas técnicas dificultan la detección de páginas evasivas por parte de las herramientas tradicionales de detección de phishing basadas en firmas o en técnicas clásicas de extracción de características.

DL-IPD tiene la capacidad de detectar páginas evasivas; en primer lugar, como motor en línea, tiene acceso al contenido real que se entregará al usuario, por lo que las técnicas de evasión del lado del servidor resultan ineficaces. Además, a diferencia de las herramientas en línea tradicionales basadas en firmas o de las técnicas clásicas de extracción de características, este clasificador utiliza el aprendizaje profundo para aprender firmas complejas y puede detectar indicios de intentos de ofuscación o códigos que intentan generar contenido dinámico.

En la continua batalla entre los atacantes de phishing y las soluciones de phishing, los atacantes siempre están ideando nuevas formas de eludir las soluciones de seguridad. Sin embargo, esta herramienta hace que sea un paso más difícil para las páginas maliciosas evadir la detección. En la siguiente sección, proporcionaremos ejemplos de páginas evasivas detectadas por DL-IPD.

Ejemplo 1 – Phishing con contenido dinámico

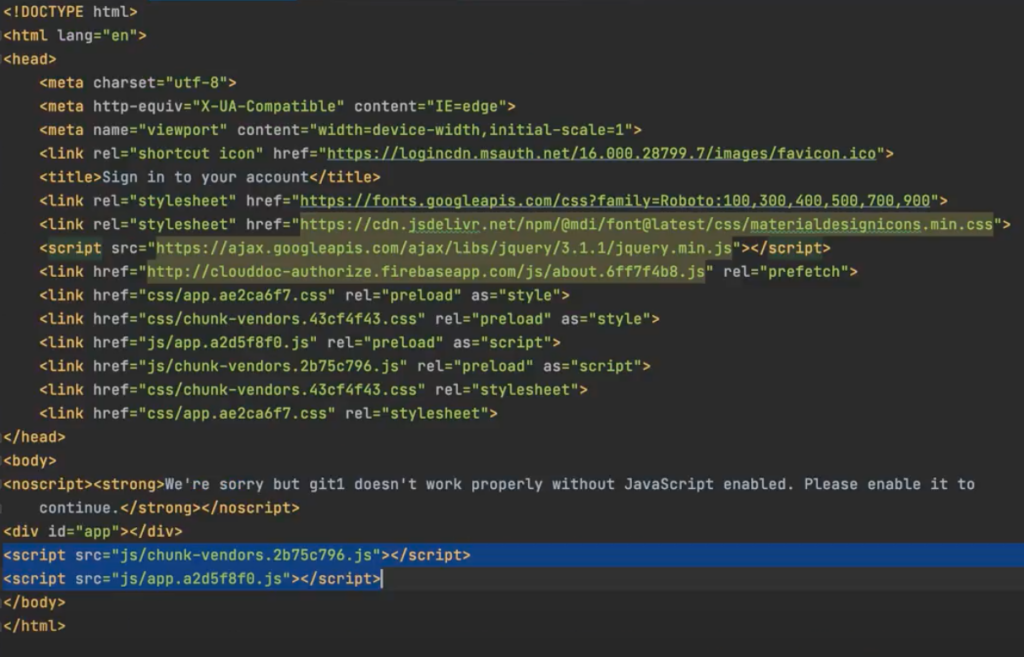

Los atacantes pueden utilizar JavaScript para generar dinámicamente la página de phishing sobre la marcha. Esto significa que la página de phishing no es visible en el código fuente de la página, lo que dificulta que las herramientas de detección detecten la página con precisión. La siguiente página de phishing detectada por Netskope utiliza Javascript para añadir todos los elementos del DOM (modelo de objetos del documento) después de cargarse en el navegador de la víctima.

El cuerpo del código HTML comprueba inicialmente si el navegador es capaz de ejecutar JavaScript o no. Si no puede, no se mostrará ningún contenido. La imposibilidad de ejecutar JavaScript ya es una señal de que la página está siendo analizada. Además, el cuerpo del código está en su mayor parte vacío, y sólo contiene dos códigos JavaScript ofuscados que añaden dinámicamente los elementos de la página cuando se carga en un navegador real, creando una página de inicio de sesión de Microsoft.

Aunque el código para generar la página de phishing está ofuscado, la estructura de la página HTML de inicio ya es sospechosa, puesto que todo el cuerpo consta únicamente de dos scripts, ningún elemento visual y una advertencia para activar Javascript que muestra un intento de generar dinámicamente el código. Nuestro clasificador basado en DL aprendió tales estructuras y patrones de página y los bloqueó.

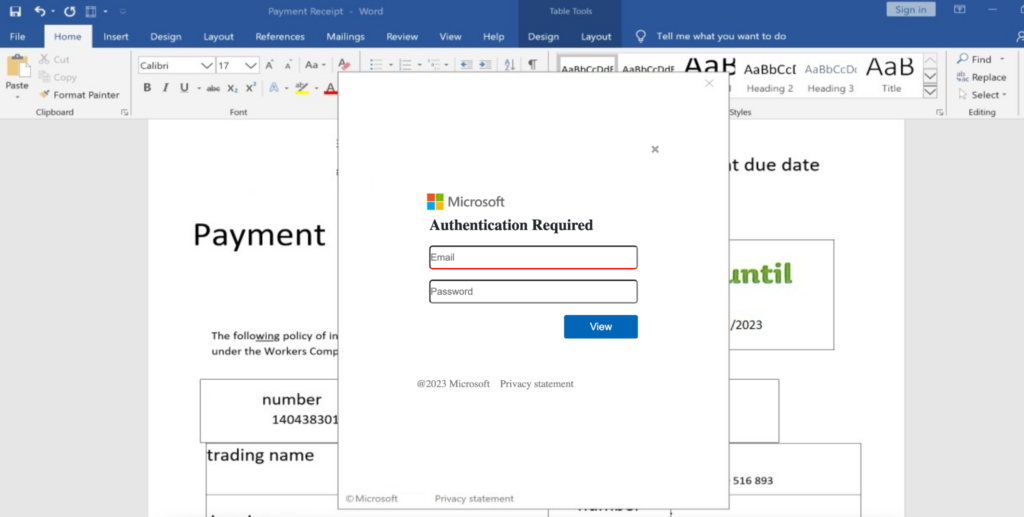

Ejemplo 2 – Uso de imágenes en lugar de código HTML

Las páginas de phishing a veces utilizan imágenes en lugar de escribir código HTML para imitar visualmente un sitio web legítimo. De este modo, los atacantes pueden eludir los analizadores estáticos o las soluciones de phishing que analizan únicamente el código HTML de la página. Al mismo tiempo, las páginas de phishing basadas en imágenes pueden parecer más auténticas a las víctimas y su creación requiere menos esfuerzo.

La siguiente página de phishing en un host comprometido fue detectada por Advanced Inline Phishing Detection. Todo el código HTML de esta página consiste en una imagen codificada en Base64 que se muestra en segundo plano como un formulario de autenticación.

Resumen

Los enfoques tradicionales de detección de phishing en línea y fuera de línea tienen limitaciones a la hora de detectar ataques de phishing sofisticados que utilizan técnicas de evasión. En este blog demostramos cómo la detección de phishing en línea basada en aprendizaje profundo (DL-IPD) de Netskope ha sido capaz de llenar este vacío y detectar campañas de phishing desconocidas hasta ahora. La capacidad de aprender y extraer continuamente patrones complicados que podrían indicar tácticas de evasión mejora la cobertura de las soluciones tradicionales. Advanced Inline Phishing Detection se ha habilitado globalmente para todos los clientes de Netskope Standard Threat Protection inline (protección estándar en línea frente a amenazas) desde marzo de 2023.

El autor desea agradecer las importantes contribuciones de Christopher Talampas, Aries De Vera, Maela Ángeles y Emmanuel De Vera en este proyecto.

Enlaces a IOC

- http://lsodeo[.]dbe[.]gov.mm/wp-admin/.Adminser/CTT/signin[.]php

- http://lsodeo[.]dbe[.]gov[.]mm/wp-admin/.Adminser/CTT/wallet[.]php?a8475af7b320248b7381898ca5fbe81485268095

- http://fimdafraquezamuscular[.]site/fu/h50/tab/cdv01/

- https://doutornature[.]com/fu/h50/native/ques1-m[.]php?pagina=cdv01&click_area=obteragora2&_ga=2.180014756.1601786821.1681389141-532695057.1681389141&sf_vid=d3f8521623b974db16e73fd21ae2b714_57&sf_l=690368343

- https://doutornature[.]com/fu/h50/native/presell1-d.php?sf_vid=d3f8521623b974db16e73fd21ae2b714_57&_ga=2.254421640.1601786821.1681389141-532695057.1681389141

- https://pay[.]doutornature[.]com/go/g7w7g?ckp_src=690368620&_ga=2.254421640.1601786821.1681389141-532695057.1681389141&sf_vid=d3f8521623b974db16e73fd21ae2b714_57&sf_l=690368620

- rondureblog[.]com/VD7C6Qr3eJDbumg8kfdzo2LrRqz0mxHtk6qcu2tKCRw/

- https://oneadvupfordesign[.]com/HAj6yqps_tKQK-kQDgSpA3_QiJwwlXAPPwPq1YtK1dM/?cid=ZD4yd7Ing3sAFao7AA9q0wBVNZAAAAAA&sid=46739

- https://clouddoc-authorize[.]firebaseapp[.]com/……xx…/xx…/robots.txt.html

- https://eiinspire[.]com/wp-includes/Text/Diff/Renderer/Diff/index[.]html

Atrás

Atrás

Lea el blog

Lea el blog